Безжични компютърни мрежи- Wireless, Bluetooth

Автор: Полина Любчева

Благодарности на: http://www.dhstudio.eu | Мартин Петров

СЪДЪРЖАНИЕ

Увод

Глава 1. Компютърни мрежи. Топология. Сигурност

1.1.История

1.2. Категоризация на мрежите

1.3. Категоризация на мрежите според физически обхват

1.3.1. Характеристики на LAN мрежата

1.3.2. Характеристики на MAN мрежата

1.3.3 Характеристики на WAN мрежата

1.4. Категоризация на мрежите по метод на администриране

1.5. Категоризиране на мрежите по топология

1.5.1.Мрежи с линейна шина

1.5.2. Кръгови мрежи

1.5.3. Мрежа от тип звезда

1.5.4. Решетъчни мрежи

1.5.5. Хибридни топологии

1.5.6. Комбинирани топологии

1.6. Мрежови модели

1.6.1. Целта на моделите

1.6.2 Моделът OSI

1.6.3. Моделът DoD

1.6.4. Мрежови стандарти и спецификации

1.6.5. Защо трябва да се спазват стандарти?

1.6.6. Организации за стандартизация

1.7. TCP/IP

1.8. Ethernet

1.9. Сигурност

1.9.1. Заплахите

Глава 2. Безжични мрежи

2.1. Същност и история на безжични мрежи

2.2. Стандарти на безжични мрежи

2.3. Защита на данните

2.4. Други безжични технологии: Bluetooth

Заключение

Литература

Увод

Интернет вече се е превърнал в дума от ежедневието в много държави и е неизменна част от живота на бизнес света. След включването на милионни хора в уеб пространството (World Wide Web), компютърните мрежи достигнаха статуса на телевизорите и микровълновите печки. Закупуването и инсталирането на безжичен концентратор (hub) е не по-сложно от работата с горните устройства. Интернет предлага необичайно високо отражение на медиите, като уеб дневниците често “загребват” истории от източниците на традиционните медии, а средите с виртуалнаа реалност, като пример онлайн игрите, и други подобни се развиха в “Интернет култура”.

Разбира се компютърните мрежи отдавна са на сцената. Свързването на компютри, така че да образуват локални мрежи, е обичайна практика дори и при малки инсталации и поради това често връзките на дълги разстояния се правят посредством линиите за пренос, предоставяни от телекомуникационните фирми. Бързото разширяване на конгломерата от мрежи по целият свят, обаче, направи свързването към световното село най-естественото нещо за всеки с достъп до компютър. Създаването на хост с широколентов Интернет достъп, предлагащ бърза електронна поща и уеб достъп , става все по-лесно и достъпно.

Когато става дума за компютърни мрежи, чето става дума за Unix. Разбира се, Unix не е единстевната операционна система с възможности за създаване на мрежа, нито пък ще остане лидер завинаги, но той е вбизнеса с мрежите от доста време и със сигурност ще остане още дълго. Това което прави Unix особено интересен за частните потребители е, че се работи здраво , за да се предложат безплатни Unix-подобни операционни системи като NetBSD, FreeBSD и Linux.

Linux е безплатно пазпостраяван клонинг на Unix за лична употреба, който в момента работи на различни машини с процесори от семейството на Intel, но също така на архитектури PowerPC, като Apple Macintosh. Той може да работи и върху машини като Sun SPARC и Ultra-SPARC, Compaq Alpha, MIPS и дори и върху редица конзоли за видео игри, като например Sony PlayStation 2, Nintendo Gamecube и Microsoft Xbox. Освен това, Linux вече е пренесен и върху някои сравнително редки платформи, като Fujitsu AP-1000 и IBM System3/90. Към момента в лабораториите на разработчиците се работи върху преминавания и към други интересни архитектури, а търсенето на начини за преминаването Linux света на вградените (embedded) контролери също изглежда обещаващо. Linux е разработен от огромен екип от доброволци в Интернет. Проектът е започнат през 1990 г. От финландският студент Линус Торвалдс като курсива работа за операционна система. От тогава насетне, Linux лавинообразно се разразна до напълно функционален клонинг на Unix, който е способен да изпълнява най-различни приложения-програми за симулации и моделиране, текстови редактори, системи за разпознаване на говор, World Wide Web браузъри и купища друг софтоер, в това число и множество игри. Поддържа се голямо разнообразие на хардуер, а Linux съдържа пълна реализация на TCP/IP мрежова функционалност , включително РРР, защитни стени, както и много други възможности и протоколи, които не могат да бъдат открити при никоя друга операционна система. Linux е мощен, бърз и безплатен, а популярността му извън Интернет расте главомолно.

Самата операционна система е защитена от GNU General Public License – същият лиценз, използван от софтуера, разработен от Free Software Foundation. Този лиценз дава възможност на всеки да разпространява и променя софтуера (безплатно или с цел печалба), стига всички промени и дистрибуции също да се разпространяват свободно. Терминът “свободен софтуер” се отнася до свободата на приложение, а не свободата от разходи.

ГЛАВА 1. Компютърни мрежи. Топология. Сигурност.

1.1.История

Идеята за мрежите вероятно е стара, колкото самите комуникации. Нека назад във времето, когато хората са живели в Каменната ера и когато вероятно са се използвали тъпани за предаването на съобщения между хората. Да си представим, че пещерият човек А иска да извика пещерният човек Б да поиграят на хвърляне на камъни един по друг, но те живеят прекалено далече, за да може Б да чуе тъпана на А. Какви са възможностите пред А? Той би могъл 1) да отиде до пещерата на Б, 2) да си вземе по-голям тъпан, или 3) да помоли С, който живее между двамата, да предаде съобщението. Последната възможност се нарича създаване на мрежа.

Разбира се много неща са се променили от примитивните занимания и устройства на нашите предци. В днешно време, компютрите разговарят помежду си чрез огромни съоражения от кабели, оптични влакна, микровълни и други подобни, за да може да може да се осъществи връзката.

Желанието за комуникация с други хора е движеща сила за всички същества, а разработените интелигентни средства за комуникация ни отличават от другите биологически видове. От момента, когато стана възможно свързването на два компютъра и провеждането на разговор между тях, концепцията за развитие на Интернет стана неизбейжна.

В ранните дни на използването на компютрите, те представляваха огромни машини, които изпълняваха цели стаи и струваха ститици хиляди долара. Макар, че те са имали много по-малка мощност на обработка и памет от днешните ръчни компютри, те бяха последен вик на технологиите през 50-те и 60-те години. В свят, в който хората бяха бавни и предразположени към грешки, извършвайки ръчно всички изчисления, възможностите на компютъра бяха поразителни.

В средата на 20-ти век компютрите все още бяха редки, екзотични и мистериозни машини, собственост само на големи компании, държавни и образувателни институции. В по-голямата си част компютрите бяха самостоятелни системи, изолирани една от друга. Никой не е могъл дори да предположи, че персоналните компютри могат да се размножат толкова или че компютърните мрежи ще станат главна насока на развитие.

Мрежата се дефинира като колекция от хостове, които имат възмозност да общуват помежду си, често разчитайки на услугите на редица поставени хостове ( dedicated hosts ), които препредават данните между участниците в комуникацията. Хостовете най-често са компютри, но това не е задължително. Терминалните и интелигентните принтери също могат да се считат за хостове. Колекцията от хостове се нарича още сайт (site).

Комуникацията е невъзможна без някакъв вид взаимен език или код. В компютърните мрежи, тези езици имат общо название протоколи. Тук обаче, не става дума за писмени протоколи, а по-скоро за строго официален код за поведение. Протоколите изпозвани в компютърните мрежи не са нищо повече от строги правила за размяна на съобщения между два или повече хоста.

Към средата на 2 век електронните коминикации съществуват вече повече от едно столетие и са реализирани както в Европа така и в Съединените щати. Тези ранни мрежи приемат множество форми и по тях се изпращат само кодирани сигнали. По-късно те получават възможността за предавне на глас по кабела.

- телеграфни кабели

В началото на 19 век французите разработват първата оптическа телеграфна мрежа, която изпраща информация с поразителната скорост от 20 знака за секунда, а Самюъл Морз демонстрира електрически телеграф, които слага началото на разработката на мрежовите комуникации в Съединените щати.

- телефонната мрежа

В края на 19 век започва изграждането на огромна телефонна мрежа. Но тогавашните технологични лидери не са били по-предвидливи от техните наследници от ранната компютърна ера. Едно вътрешно разпореждане в Western Union от 1876 г. твърди, че: “Този “телефон” има прекалено много недостатъци, за да може да бъде възприет като средство за комуникации. Устройството няма никаква стойност за нас”.

Независимо от това становище, към 1880 г. в Съединените щати има повече от 50 000 телефонни линии, а към 1960 г. телефонните линии обхващат градските области и телефонната мрежа се превръща в световна комуникационна мрежа.

Телефонната система използва технологии с комутиране на електрически вериги, при която се изгражда верига или виртуална пътека при всяко свързване на един телефон с друг по мрежата. Тази технология е подходяща за предаване на глас, защото звуците се пренасят по кабела с относително постоянна скорост.

През 60 години правителството на Съединените щати се заинтересува от разработването на компютърна мрежа, която би позволила на военние системи и на системите на главните образувателни институции да комуникират едни с други. Тъй като това става в разгара на Студената война, те искат мрежата да притежава устойчевост, надежност и достатъчен резерв, така че да може да оцелее пи възможна ядрена война.

Изследователте от Масачузетскят технологичен институт, нститута RAND и Националната физична лаборатория във Великобртания изобретяват нова технология, наречена комутиране на пакети (packet switching), които при перидични пикови предавания работи по добре, отколкото традиционните технологии с комутиране на вериги. Тяхната работа полага основата на комуникационните тхнологии, изолвани в днешният Интернет.

Терминът комутиране на верихи и комутиране на пакети звучат близко, но имат различно значение.

Обществената телефонна система, означявана понякога с POTS, представлява комуникационна мрежа с комутиране на вериги. Когато провеждате телефонен разговор в този тип мрежа, за цялото време на този разговор се използва само една физическа пътека от вашият телефон до телефона, които сте избрали. Тази пътека или верига се поддържа изкчително за ваше ползване до момента, до момента когато прекъснете връзката, поставяйки телефонната слушалка обратно на мястото и.

При мрежа с комутиране на пакети не се изгражда специална пътека или верига. Комутирането на пъкети понякога се означява като технология без установяване на конекции, поради липса на специално изградена пътека.

Началото на първата компютърна мрежа с комутиране на пакети е поставено в края на 60 годинипод покровителството на Министерството на отбраната на САЩ. Тя е наречена ARPnet. Първият възел или точка на свързване, към ARPnet е инсталран в Калифорнийският университет в Лос Анджелес през 1969 г. Само за три години мрежата се разпростира през целите Съединени щати, а две години след това достига до Европа.

С нарастването на мрежата тя бива разделена на две части. Воените наричат своята част от интернет мрежата Milnet, а ARPnet продължява да бъде използвана за описание на частта от мрежата, която свързва изследователсските и университетските сайтове. През 80 години ARPnet е заменена от мрежата Defense Data Network и NSFNet. В последствие тази WAN мрежа се разраства в това, което днес наричаме Интернет.

Изграждането на компютърните мрежи не започва от такъв голям мащаб като проекта ARPnet, т.е. локалните мрежи се появяват преди WAN. С поевтиняването на компютрите и с увеличяването на тяхната мощност, търговските организации от всички мащаби започнаха да ги използват все по масово. Първите машини можеха да се използват само за ограничени видове обработка на данни, но с процъфтяването на разработката на софтуер новите програми позволиха на потребителите да правят повече от простото сортиране и събиране на данни.

Използването на мейнфрейм компютри вършеше добра работа в много отношения, но те имаханяколко минуса в сравнение с по-малките компютри. Недостатък беше тяхната висока цена, големите мейнфрейм системи струваха много повече от така наречените “персонални” компютри, проектирани така, че да бъдат поставени на бюрото и да функционират самостоятелно.

Друг недостатък на мейнфрейм комтрите беше концепцията за единствена точка на отказ. При работата с мейнфрейм комютър, ако компютъра бъде изключен, той е изключен за всички. От друга страна, използването на отделни персонални компютри разрешава този проблем.

Персоналните компютри представляват компютри, разработени като напълно функционални единици, които изпълняваха програми и извършваха работни задания напълно самостоятелно. Те осигуряваха известна отказоустойчивост – способността на системата да продължява да функционира и да осигурява цялост на данните при възникване на провреди. Ако компютърът на един служител прекъсне работа, той не влияе на възможността на останалите служители, които имат собствени персонални компютри да продължят работата.

Тези фактори допринесоха за нарастване популярността на персоналните компютри като решение за малки, средни и големи търговски организации. Но след като всеки се сдоби с отделем компютър на бюрото си, компаниите се изправиха пред дилема как работниците да използват съвместно информацията. Решението беше изграждането и работата в мрежа.

По-рано споменахме телеграфните и телефонните мрежии, разбирасе, всички сме чували за телевизионните мрежи. Можем да наречем мрежа дори пътищата и железопътните линии, които пресичат страната. Като имамеме всичко това в предвид какво всъщност представлява една компютърна мрежа? Просто казано това са две или повече устройства, сързани с цел общо използване на информацията, ресурси или и двете. Връзката може да бъде чрез кабел или може да бъде безжична връзка, която използва радиовълни, лазерна или инфрачервена технология, или сателитно предаване. Споделената обща информация и ресурси могат да бъдат файлове с данни, приложни програми, принтери, модеми, скенери или други хардуерни устройства.

Тази фигура показва значимите събития в историятана мрежите от персонални компютри:

Фиг. 1.1

1.2. Категоризация на мрежите

Специалистите по технологии разделят мрежите на категории на базата на характеристиките, необходими за администрирането или отстраняването на неизправности на конкретната мрежа. Можете да квалифицирате типовете мрежи в зависимост от физическите свойства или характеристиките на софтуера, който се изпълнява на тях. Например категоризацията може да бъде базирана на следните характеристики:

физически обхват

метод на администратиране

мрежова операционна система

мрежови протоколи

топология

архитектура

1.3. Категоризация на мрежите според физически обхват

Един от методите за категоризация на мрежите е базиран на физическият обхват, който включва географската област, която се обхеваща от мрежата, ив по-малка степен размера на мрежата. Използвайки този метод можем да квалифицираме дадена мрежа в една от следните три категории:

Локална мрежа (LAN)

Градска мрежа (MAN)

Глобална мрежа (WAN)

Тези категоризации са свързани донякъде с размера на мрежата, представляващ броя на компютрите и потребителите ( обикновенно LAN са по-малки от MAN, които от своя страна са по-малки от WAN ). Те са свързани също до известна степен с финансовите ресурси ( изобщо WAN е много по-скъпа за инсталиране и поддръжка от LAN ), но най-важният определящ фактор е географската област, която мрежата покрива.

1.3.1. Характеристики на LAN мрежата

Речникът American Heritage Dictionary дефинира думата local като “свързан с или характерен за конкретно място, а не за по-голяма област”. Подобно на това терминът LAN описва мрежа, която обхваща ограничена област, компютрите принадлежащи към мрежата във физическа близост един до друг. Но LAN мрежите могат да варират драстично по броя на компютрите и потребителите. Например една локална мрежа може да се състои от два компютъра, разположени на разтояние няколко метра в офиса или в къщи, или да включва стотици компютри, обхващайки няколко етажа от небостъргач, или в някой случаи дори множество сгради, разположени близо една до друга. LAN мрежата е ограничена до конкретна географска област.

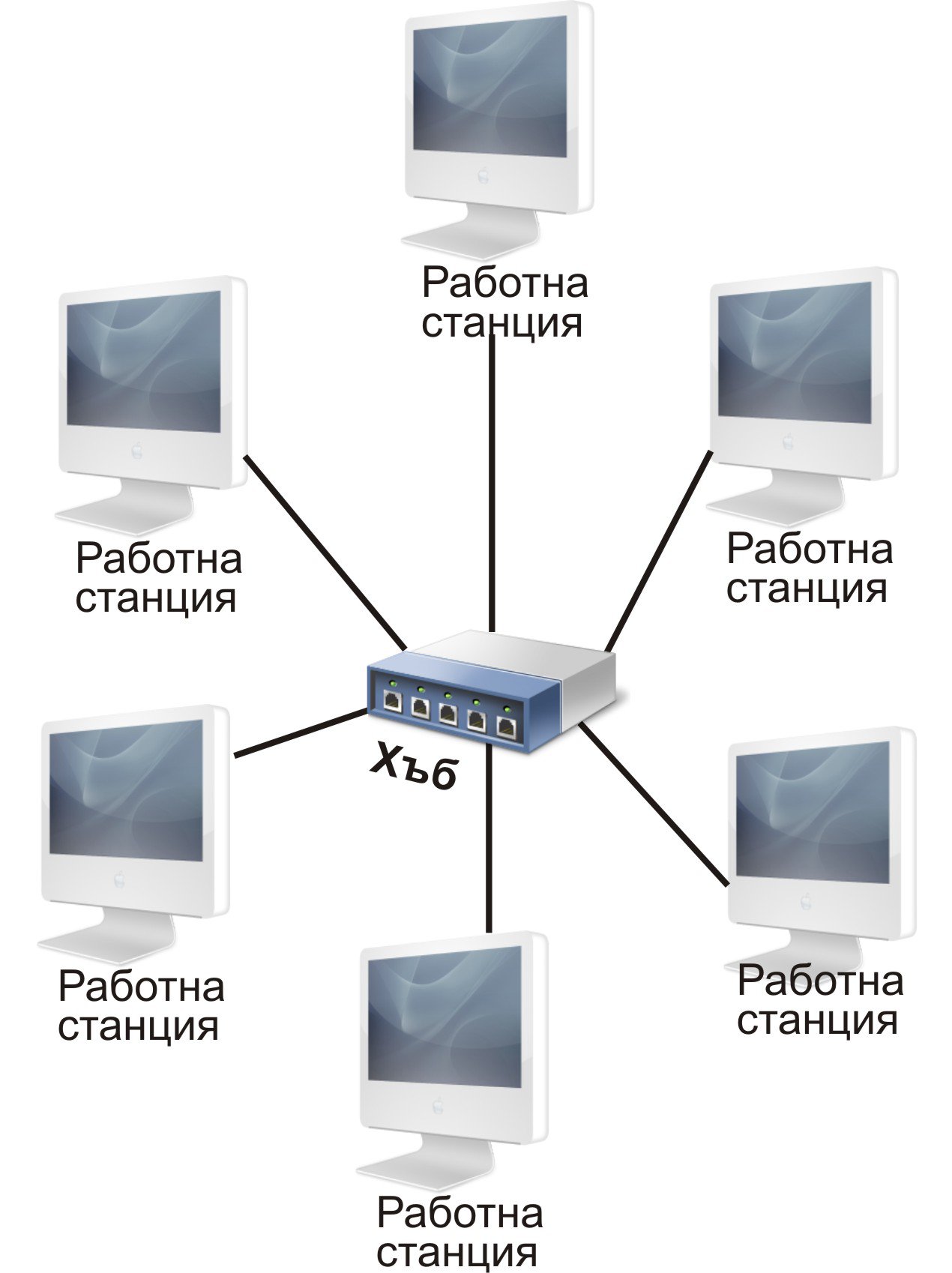

Визуализация на проста локална мрежа:

Фиг. 1.2

1.3.2. Характеристики на MAN мрежата

Както подсказва самото име, градската мрежа се състои от две или повече LAN мрежи, свързани в границите на пространство, което заема приблизително един голям град. Типичната MAN е високопроизводителна обществена мрежа. Терминът MAN се използва по-рядко за дефиниране на мрежи, отколкото термините LAN и WAN, защото градските мрежи се реализират много по-рядко. Повечето мрежи са в рамките на сграда или комплекс от сгради (например университетски комплекс) и поради това попадат в категорията на LAN, или пък обхващат по-големи разстояния с възли, разположени в различни градове, щати й дори държави, като по този начин могат да бъдат квалифицирани като WAN мрежи. Максималното разстояние, дефиниращо една MAN мрежа, е приблизително 80 км. MAN мрежата покрива по-обширна област от LAN, но е географски по-ограничена от WAN.

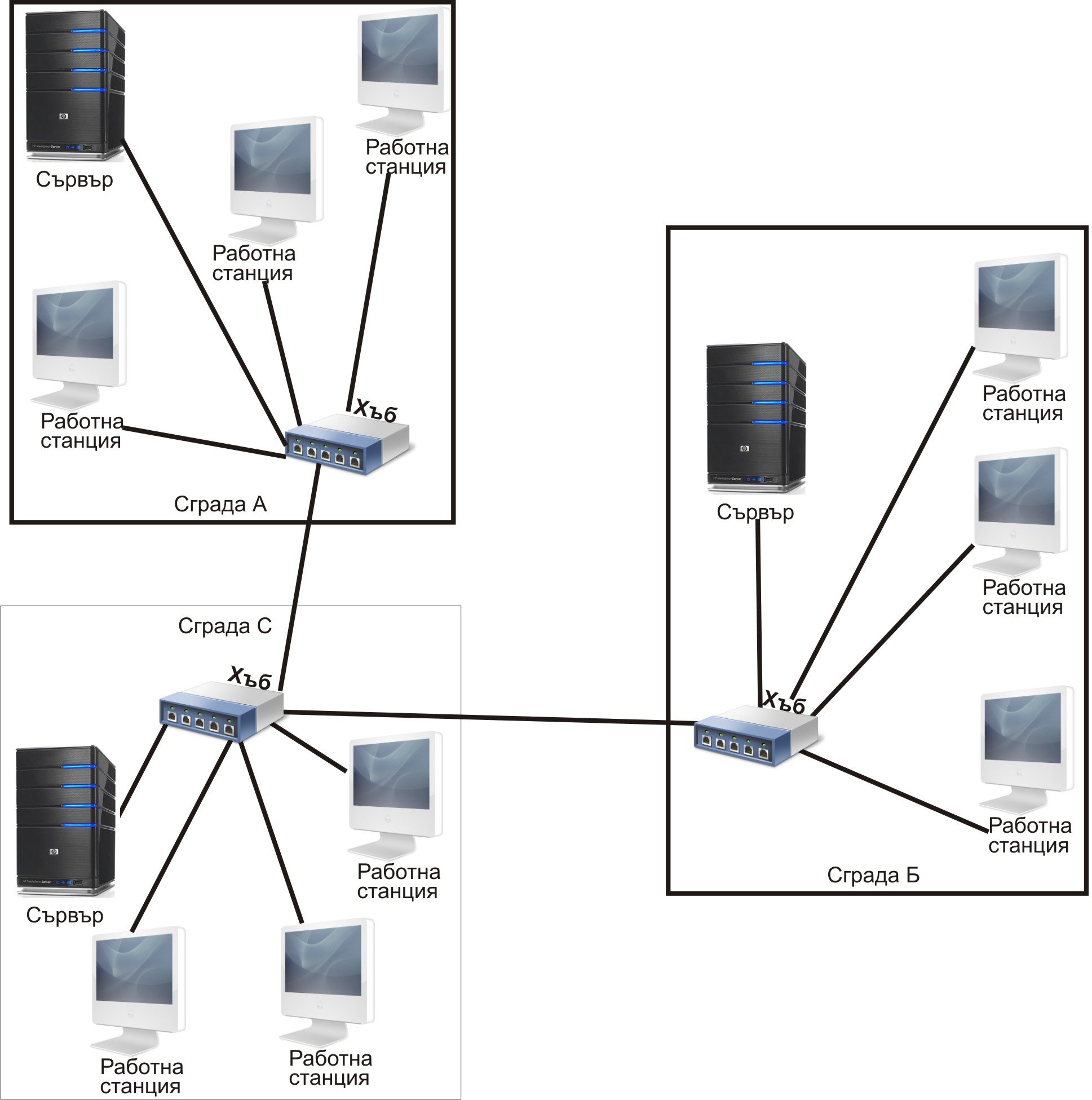

Визуализация на MAN мрежа:

Фиг. 1.3

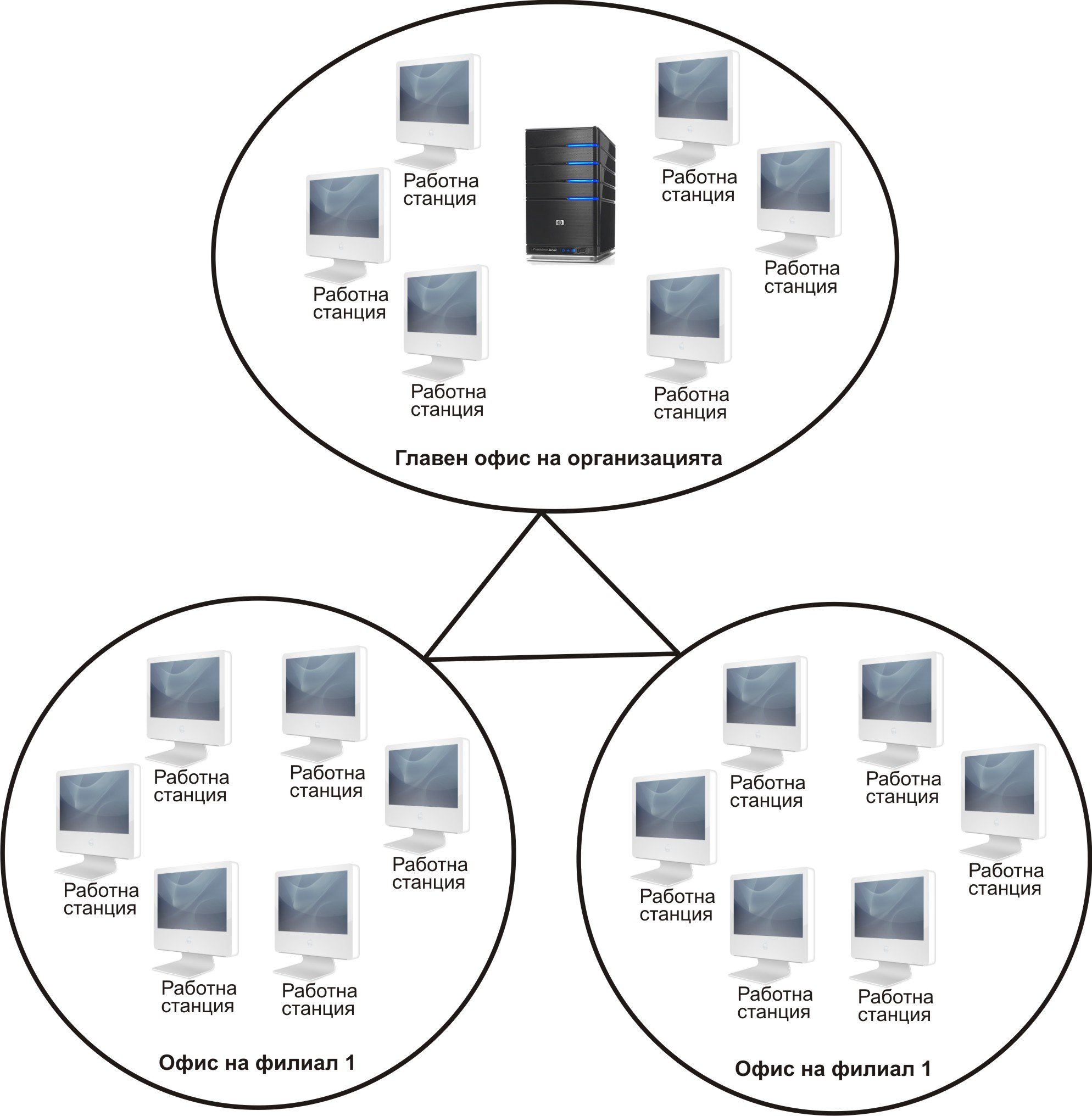

1.3.3 Характеристики на WAN мрежата

WAN представлява мрежа, която обхваща голяма географска област. Най-добрият и най-популярният пример за WAN е Интернет. Но WAN може да бъде и частна мрежа. Например организация с офиси в много страни може да има корпоративна WAN мрежа, свързваща отделните местоположения посредством телефонни линии, сателити или други технологии. Глобалната мрежа най-общо се състои от множество взаимосвързани локални мрежи. Резултатът от свързването на мрежите една с друга се означава като интермрежа, или интернет. Когато видите думата интернет, започваща с малка буква, това означава произволна мрежа от мрежи. Когато първата буква е главна, думата означава глобалната обществена мрежа от мрежи, която наричаме Интернет.

Свързаните термини, произхождащи от термина интернет, са интранет и екстранет. Мрежата, наречена интранет, представлява частна мрежа в рамките на дадена организация, която използва едни и същи протоколи (например TCP, HTTP и FTP) и технологии, използвани по Интранет. Мрежата, наречена екст-ранет, също използва Интернет технологии, но достъпът до нея се осъществява по отдалечени връзки към клиенти, служители, разпространители и партньори ш дадена бизнес организация.

Макар че WAN мрежите могат да използват и частни връзки за свързване на отделните мрежи, често те използват обществените среди за пренос, например обществената телефонна система. Следователно скоростта на предаване често е по-малка от тази на LAN мрежите; типичната скорост по аналогови телефонни линии със съвременен бърз модем е 50 kbps или по-малко. Дори високоскоростните WAN връзки, като например Т1, връзките с кабелен модем и DSL линиите, притежават скорости в обхвата от 1 до 6 Mbps. От друга страна най-бавните й Ethernet LAN връзки имат скорост 10 Mbps.

Друга характеристика на WAN е, че връзката към тях може да не се установява с помощта на постоянно свързване по кабел, както при кабелните LAN мрежи. Вместо това WAN връзките често, но не винаги, се установяват „при необходимост". Много WAN връзки всъщност са специално изградени и са постоянно включени, но въпреки това временните връзки са много по-често срещани, отколкото при LAN.

В обобщение, WAN мрежите могат да използват частни или обществени преносни среди и могат да се състоят от постоянно изградени връзки или dial-up конекции (установявани при необходимост). WAN връзките обикновено са по-бавни в сравнение с LAN връзките. WAN мрежите се разделят на разпределени или централизирани. Разпределените WAN, например Интернет, нямат централна точка. От друга страна, централизираните WAN са базирани на централен сървър или централизирано място (например главния офис на организация), към което се свързват всички други компютри.

Визуализация на централизирана WAN мрежа:

Фиг. 1.4

WAN мрежите са маршрутизирани мрежи, което означава, че за да могат съобщенията да преминават от една LAN мрежа в друга, пакетите трябва да преминават през шлюз (gateway). Шлюзът представлява маршрутизатор (router) -компютър, конфигуриран за изпълнение на маршрутизиращи функции.

1.4. Категоризация на мрежите по метод на администриране

Можете да категоризирате мрежите на базата на метода на тяхното администриране, т.е. как и от кого се управляват ресурсите. Мрелсата може да бъде организирана както следва:

• Като равноправна (peer to peer) работна група, в която всеки компютър функционира и като клиент, и като сървър, и всеки потребител администрира ресурсите на своя компютър.

• Като клиент/сървър или сървърно базирана мрежа, в която администрирането е централизирано на компютър, работещ със специален сървърен софтуер и мрежова операционна система (NOS). Този компютър автен-тицира информацията за името на потребителя и паролата, за да позволи на оторизираните потребители да влизат в мрежата и да осъществяват достъп до ресурсите.

Табл. 1.1.

|

Предимства на равноправната мрежа |

Предимства на мрежата клиент/сървър |

|

По-евтина за реализация. |

Предоставят по-добра сигурност. |

|

Не изисква NOS сървърен софтуер. |

По-лесни за администриране, когато мрежата е по-голяма, защото администрирането е централно. |

|

Не изисква специално назначен мрежов администратор. |

Всички данни могат да бъдат архивирани в едно централно място. |

|

Недостатъци на равноправната мрежа |

Недостатъци на мрежата клиент/сървър |

|

Не можа да бъде мащабирана добре за разрастване до големи мрежи; администриране на мрежата. |

Изисква скъп NOS софтуер, например Windows 2000 Server или пък NT. |

|

Всеки потребител трябва да бъде обучаван да изпълнява задачи по администриране на мрежата. |

Изисква скъп, но мощен хардуер за сървърна машина. |

|

По-несигурна е. |

Изисква професионален администратор. |

|

Всички машини, обменящи ресурси, влияят отрицателни на производителността. |

Има само една точка на достъп, ако има един единствен сървър, данните на потребителите могат да станат недостъпни ако сървърът спре да работи. |

1.5. Категоризиране на мрежите по топология

В някои случаи мрежите биват категоризирани на базата на физическата или логическата топология на мрежата. Физическата топология означава формата на мрежата - начинът, по който се разполага кабелът. Логическата топология означава пътя, по който пътуват сигналите от една точка на мрежата до друга.

Физическата и логическата топология може да бъде една и съща; в мрежа, физически оформена като линейна шина (т.е. в права линия), данните пътуват в права линия от един компютър към следващия. Мрежата може да има също различна физическа и логическа топология. Кабелните сегменти могат да свързват всички компютри към централен хъб във формата на звезда, но вътре в хъба връзките да бъдат свързвани така, че сигналът да пътува в окръжност от , един порт към следващия, създавайки логически кръг.

Ето най-популярните LAN топологии за мрежи:

• Линейна шина

• Кръг

• Звезда

• Решетка

• Хибридна

1.5.1.Мрежи с линейна шина

Както показва самото име, линейната шина (понякога наричана просто шина) представлява мрежа, която е разположена в права линия. Реално линията не е задължително да бъде права, просто кабелът преминава от един компютър към следващия, след това към следващия и т. н.

Визуализация на линейна шина:

Фиг. 1.5

Тъй като има начало и край, мрежата с линейна шинна топология изисква терминиране на всеки край. Ако не бъдат терминирани и двата края на кабела, възниква отразен сигнал, който може да наруши или да прекъсне комуникацитите по мрежата. Единият от краищата на линейната шина - но не и двата -трябва да бъде заземен.

Към края на шината, на първия и последния компютър, свързани към линейния кабел, към „празната" страна на Т-конектора на мрежовата интерфейсна карта се свързва устройство, наречено терминатор.

Шинните мрежи обикновено използват дебел или тънък коаксиален кабел и архитектура Ethernet 10Base2 или 10BaseS.

По шинната мрежа, когато един компютър изпрати съобщение, това съобщение отива до всеки компютър в мрежата. Всяка мрежова интерфейсна карта (NIC) проверява хедъра на съобщението, за да определи дали то е адресирано за този компютър. Ако не е, съобщението бива игнорирано.

Шинната топология е много проста и лесна за инсталиране. Тя е относително евтина и използва по-малко кабел в сравнение с други топологии. Шината е особено подходяща за малки, временни мрежи, например такива в класни стаи, които може да бъдат използвани само няколко дни или седмици.

Шината е известна като пасивна топология, защото компютрите не регенерират сигнала и не го предават нататък, както правят това в кръга. Това прави мрежата уязвима към затихване, представляващо загуба на силата на сигнала с увеличаване на разстоянието. За решаване на този проблем могат да бъдат използвани повторители.

Друг недостатък на шината е, че при прекъсване на кабела (или ако някой потребител реши да разкачи своя компютър от мрежата) линията се прекъсва. Това означава, че компютрите от двете стани на прекъсването не само не могат да комуникират, но също, че двата нови края не са терминирани и резултатният отразен сигнал може да срине цялата мрежа

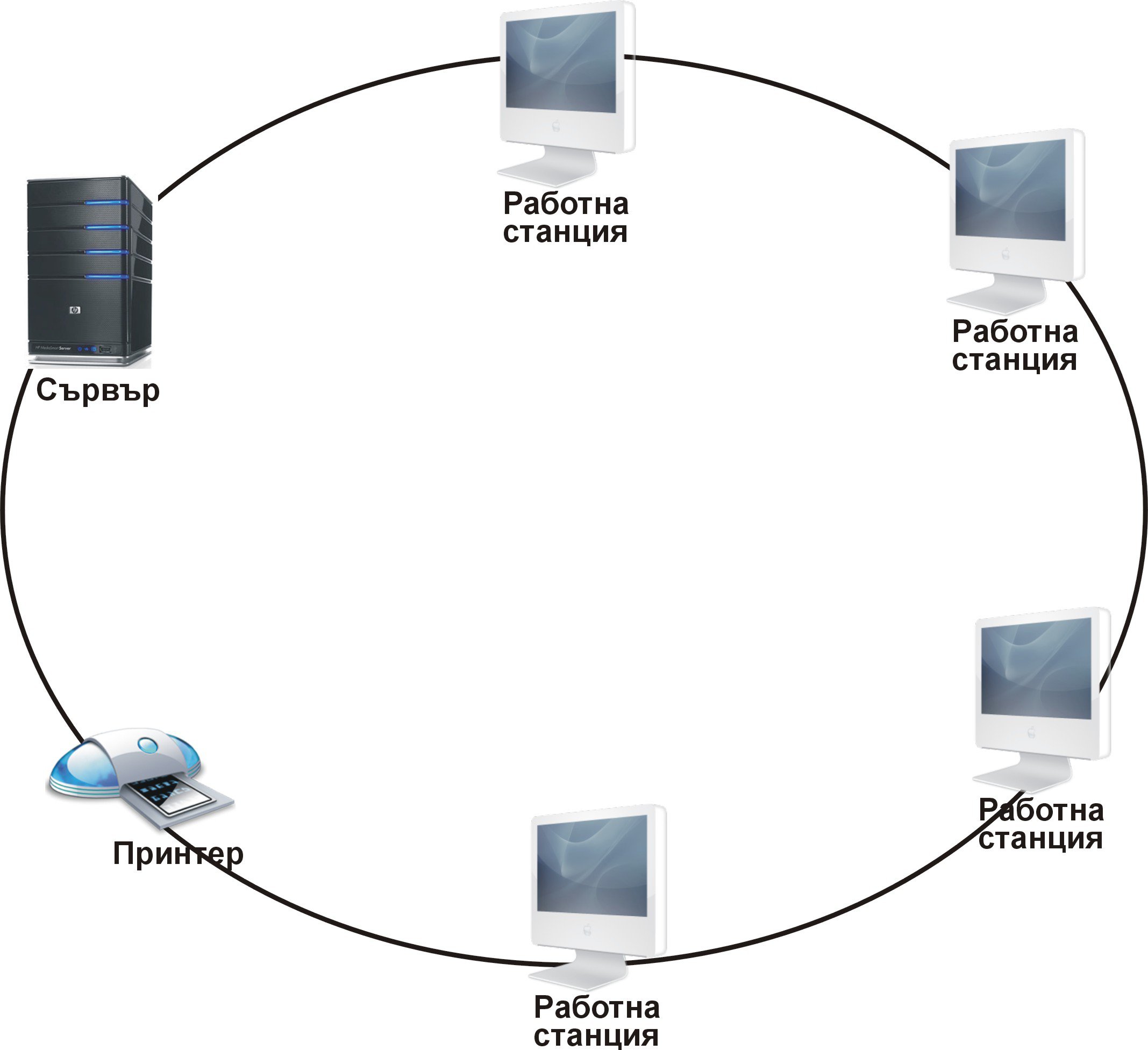

1.5.2. Кръгови мрежи

Ако свържете последния компютър в шината обратно към първия, получавате кръгова топология. В кръга всеки компютър се свързва към два други компютъра, а сигналът може да обикаля непрекъснато в кръга. Тъй като кръгът няма крайна точка, не е необходимо (или възможно) терминиране.

За изграждане на мрежа с физически кръг най-общо се използва коаксиален кабел, както при шината. Мрежата Token Ring, която представлява логически кръг, използва STP кабел (тип IBM) и отговаря на спецификациите IEEE 802.5.

По кръгова мрежа сигналът пътува в една посока. Всеки компютър приема сигнала от своя възходящ съсед (upstream neighbor) и го изпраща на своя низходящ съсед (downstream neighbor). Кръгът се счита за активна топология, защото всеки компютър регенерира сигнала, преди да го предаде към следващия.

Кръговата топология най-често се асоциира с архитектурата Token Ring. В тази реализация кръгът най-общо е логически - като окръжността се свързва вътре в Token Ring хъб, който се нарича модул за достъп до мнолсество станции (multistation access unit - MSAU). В кръгова мрежа компютрите се свързват към кръг, като последният компютър се свързва обратно към първия.

Визуализация на кръгова мрежа:

Фиг. 1.6

Кръгът е сравнително лесен за отстраняване на неизправности и подобно на шината е прост за инсталиране. Физическият кръг изисква повече кабел от шинта и по-малко от топологията тип звезда.

Кръгът страда от някои от същите недостатъци като шината. Ако се запази непрекъснат, кръгът е надеждна топология. Но ако някъде по мрежата възникне прекъсване или изключване от кабела, това води до прекъсване на всички мрежови комуникации.

Друг недостатък на кръга е трудното добавяне на допълнителни компютри към мрежата. Тъй като кабелът описва затворен кръг, е необходимо кръгът да бъде прекъснат в някоя точка, за да бъдат вмъкнати новите компютри. Това означава, че докато трае добавянето, мрежата не функционира.

1.5.3. Мрежаиот тип звезда

Звездата (star) е една от най-популярните LAN топологии. Тя се реализира чрез свързване на всеки компютър към централен хъб. Хъбът може да бъде активен, пасивен или интелигентен. Пасивният хъб е просто точка на свързване. Той не изисква електрическо захранване. Активният хъб (най-разпространеният тип) реално представлява повторител с множеството портове; той усилва сигнала, преди да го предаде към другите компютри. Интелигентният хъб представлява активен хъб с диагностични възможности. Той има вграден процесорен чип. Топологията тип звезда свързва всички компютри към един централен хъб.

Визуализация на топология тип звезда мрежа:

Фиг. 1.7

Звездообразната топология най-общо се използва с кабел тип неекранирана усукана двойка (UTP) и Ethernet архитектура 10BaseT или 100BaseT.

При типична мрежа от тип звезда сигналът се предава от мрежовата интерфейсна карта на изпращащия компютър към хъба, повишава се (т.е. усилва се) и се изпраща обратно през всички портове. При звездата, подобно на шината, всички компютри приемат съобщението, но само компютърът, чийто адрес отговаря на адреса на местоназначението в хедъра на съобщението, му обръща внимание.

Топологията тип звезда има две големи предимства пред шината и кръга. Първо, тя е много по-отказоустойчива (fault tolerant), т.е. ако един компютър бъде изключен или неговият кабел бъде прекъснат, само този компютър бива засегнат, а останалата част от мрежата може да продължи да комуникира нормално. Второ, тя предлага възможност за лесно преконфигуриране. Добавянето на още компютри към мрежата или премахването на компютри е много просто, защото се състои само във включване или изключване на техния кабел в хъба. Отстраняването на проблеми на физическия слой в мрежата от тип звезда също е лес-но, особено при наличие на интелигентен хъб, който осигурява диагностична информация.

Независимо от предимствата на звездата, тя има и няколко недостатъка, свързани главно с нейната цена. Първо, тя използва повече кабел, отколкото линейната шина или кръга, защото трябва да има отделен кабел от хъба до всеки компютър. Друг източник на допълнително оскъпяване е самият хъб, който трябва да бъде закупен наред с кабела. Все пак малък плюс при мрежите от тип звезда е, че UTP кабелът е сравнително евтин и няма нужда от терминатори.

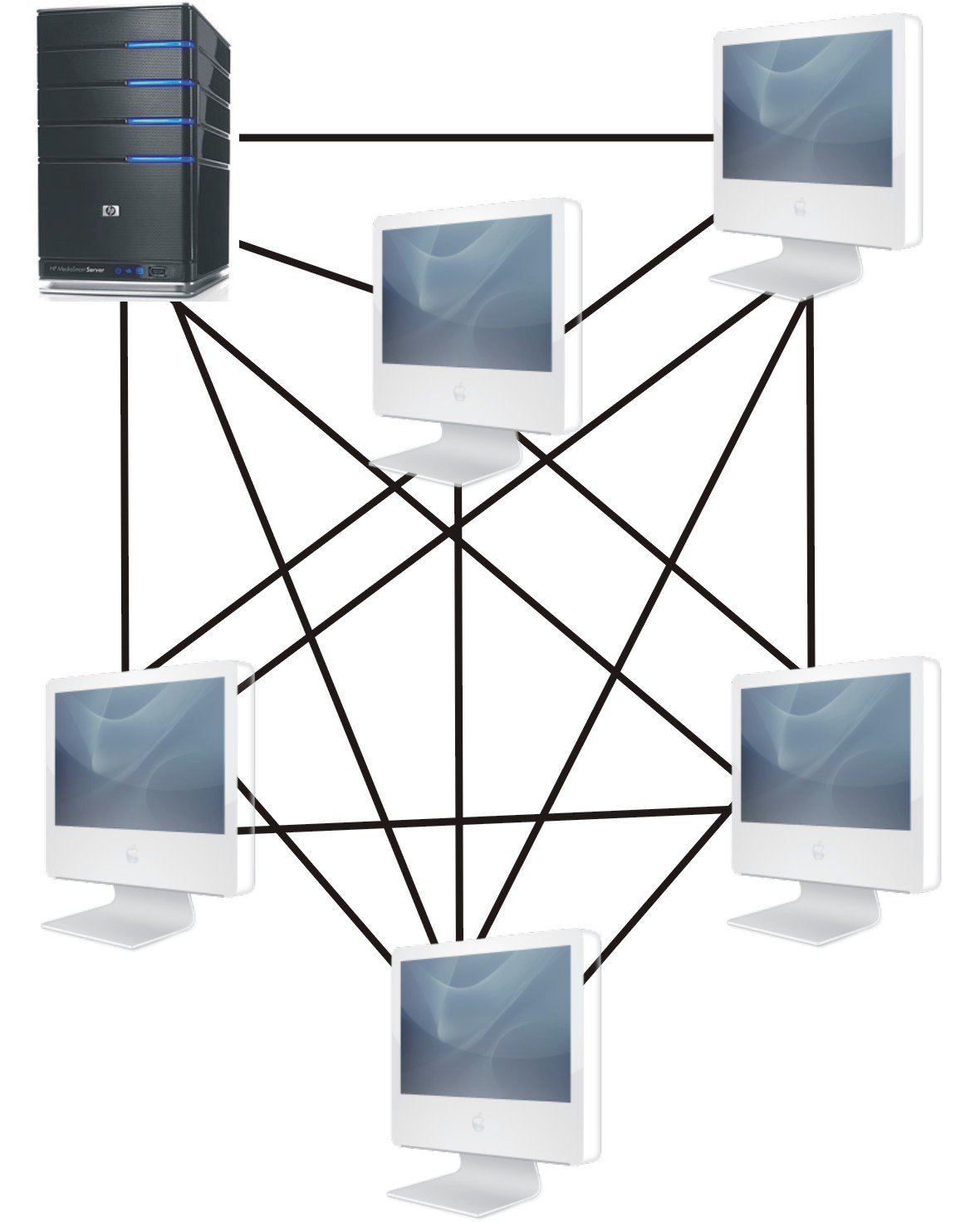

1.5.4. Решетъчни мрежи

Решетката (mesh) представлява топология, която не може да видите толкова често, колкото трите топологии, разгледани дотук. В решетъчната мрежа всеки компютър има директна връзка към всеки друг компютър в мрежата, както е показано на следващата фигура.

В решетъчната мрежа всеки компютър е свързан към всеки друг компютър.

Визуализация на решетъчна мрежа:

Фиг. 1.8

Тези допълнителни конекции правят решетката най-отказоустойчива от всички останали топологии. Ако пропадне един от пътищата от изпращащия компютър към компютъра-местоназначение, сигналът може да поеме по друг път.

За нещастие, това предимство става за сметка на високата цена и огромното количество кабел, необходим за реализиране на решетка и сложността на мрежата, ако в нея влизат повече от няколко компютъра. Броят на конекциите нараства експоненциално при добавяне на всеки нов компютър. Не е случайно, че „mesh" (решетка) звучи подобно на „mess" (бъркотия) - точно това получавате при нарастването на решетъчната мрежа.

1.5.5. Хибридни топологии

Думата хибрид се използва в два различни смисъла за означаване на мрежова топология. Думата се използва за означаване на топология, която комбинира елементи на две или повече стандартни топологии (например хибридна решетка, звезда или кръг).

Тъй като решетъчната топология бързо става сложна и неуправляема при нарастване, много мрежи се базират на полурешетъчна топология, при която има допълнителни връзки между някои от компютрите, но не между всички; този тип мрежа често се означава като хибридна решетка. Допълнителните връзки , трябва да бъдат създадени между компютрите, които имат най-голяма нужда от отказоустойчивост на връзката.

В хибридната решетка се осигуряват допълнителни връзки между някои компютри, но не между всички. Хибридната решетка осигурява много повече предимства от обикновената решетката при по-ниска цена и е по-лесна за инсталиране и управление. В хибридната решетка се осигурява допълнителни връзки между някои компютри, но не между всички.

Визуализация на решетъчна мрежа:

Фиг. 1.9

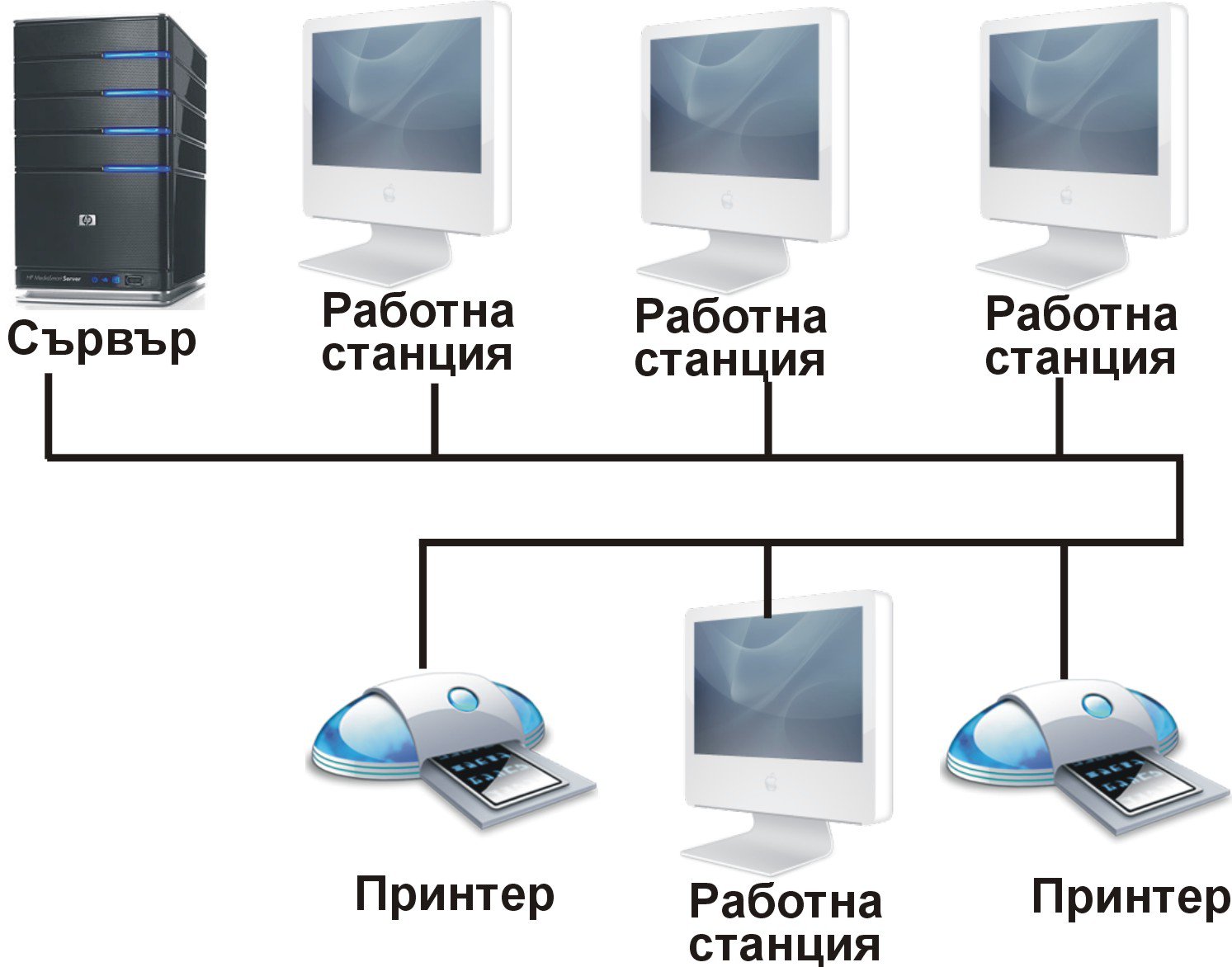

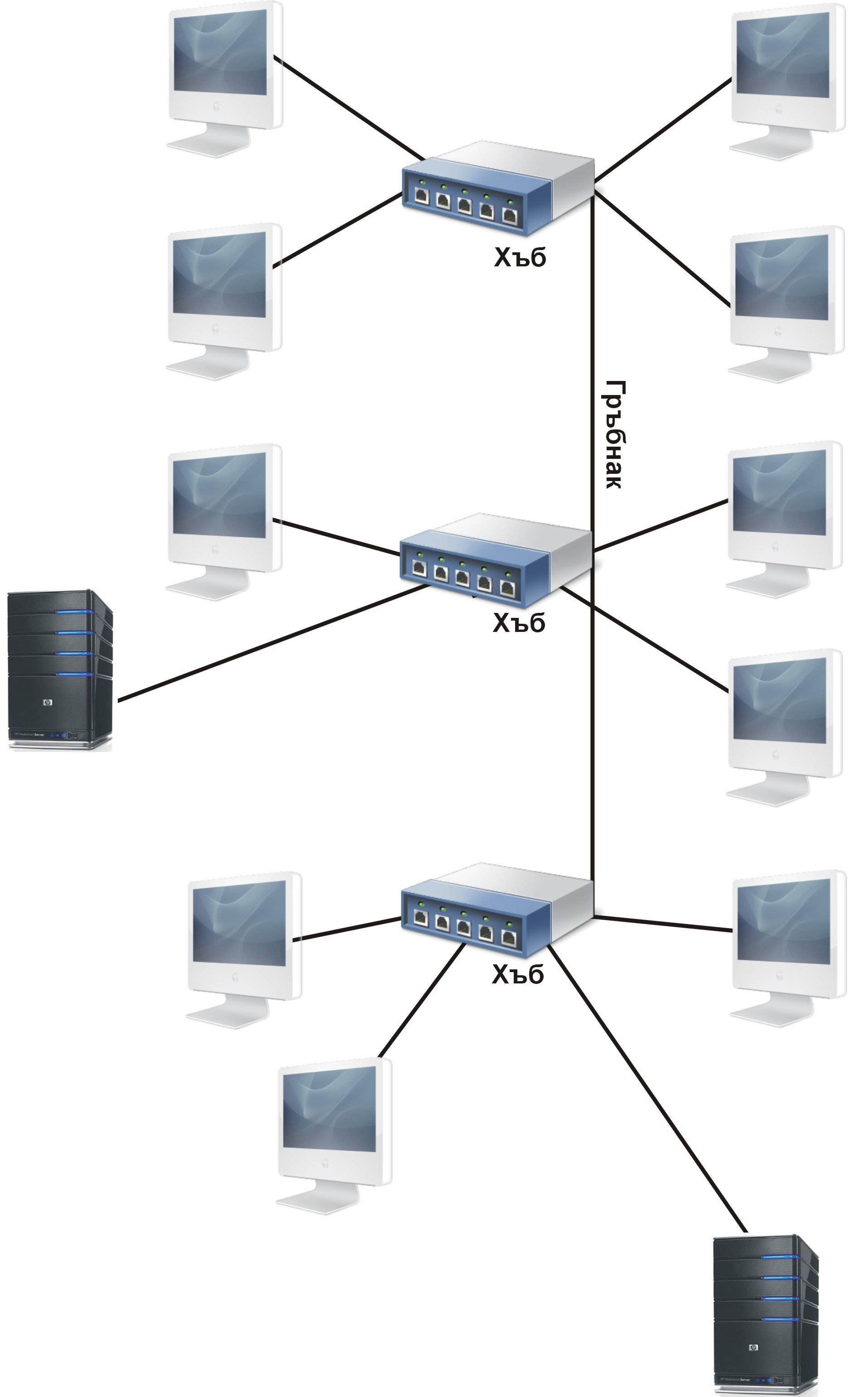

1.5.6. Комбинирани топологии

Терминът хибриден се използва и за означаване на мрежи, които използват множество топологии. Много мрежи комбинират една или няколко топологии. Например може да имате няколко хъба, към всеки от които има компютри, свързани в топология от тип звезда, а след това хъбовете да бъдат свързани в линейна шина. За тази цел много хъбове имат BNC конектор за тънък коаксиален кабел заедно с няколко RJ45 порта за UTP връзки.

В този тип свързване коаксиалният кабел, свързващ хъбовете, се нарича гръбнак (backbone). Гръбнакът е част от мрежата, свързваща всички по-малки части, наричани още (сегменти). Няколко сегмента могат да бъдат свързани към един гръбнак за създаване на по-голяма мрежа.

Визуализация на комбинирани топологии:

Фиг. 1.10

1.6. Мрежови модели

Повечето хора зависят от визуалното стимулиране. Разбираме нещо по-добре, когато можем да го видим с очите си. Но абстрактните концепции, които нямат конкретна форма, могат да бъдат представени в модел, който да ни създаде визуална представа за дадена структура, процес или релационна връзка.

Моделите са навсякъде около нас. Генетиците използват двойна спирала за представяне на структурата на молекулата на ДНК. Физиците представят релационните връзки на протони и електрони на ниво атом. Атомите са много малки, за да могат да бъдат видени, но учените използват модели за подпомагане на изучаването на явления, които не могат да бъдат наблюдавани директно.

1.6.1. Целта на моделите

Ако потърсим думата модел в речника, ще открием много нейни значения, например „схематично описание на система, теория или явление, което представя нейни познати или предполагаеми свойства и може да бъде използвано за допълнително изучаване на нейните характеристики". Тази дефиниция обхваща една от целите на мрежовите модели: да ни помогнат да опишем, разберем и изучим процеса на мрежова комуникация.

Моделът също „служи като пример, който може да бъде следван или сравняван". Мрежовите модели са основата на стандартизацията; ако един и същ модел се използва от производителите на мрежови продукти, тези продукти могат да бъдат сравнени с едни с други. Моделите описват начина, по който се извършват комуникациите на данни. Ако даден производител, произвеждащ продукти за изграждане на мрежи, съблюдава стандартите на всеки слой, мрежовите компоненти трябва да работят с тези, произведени от други производители

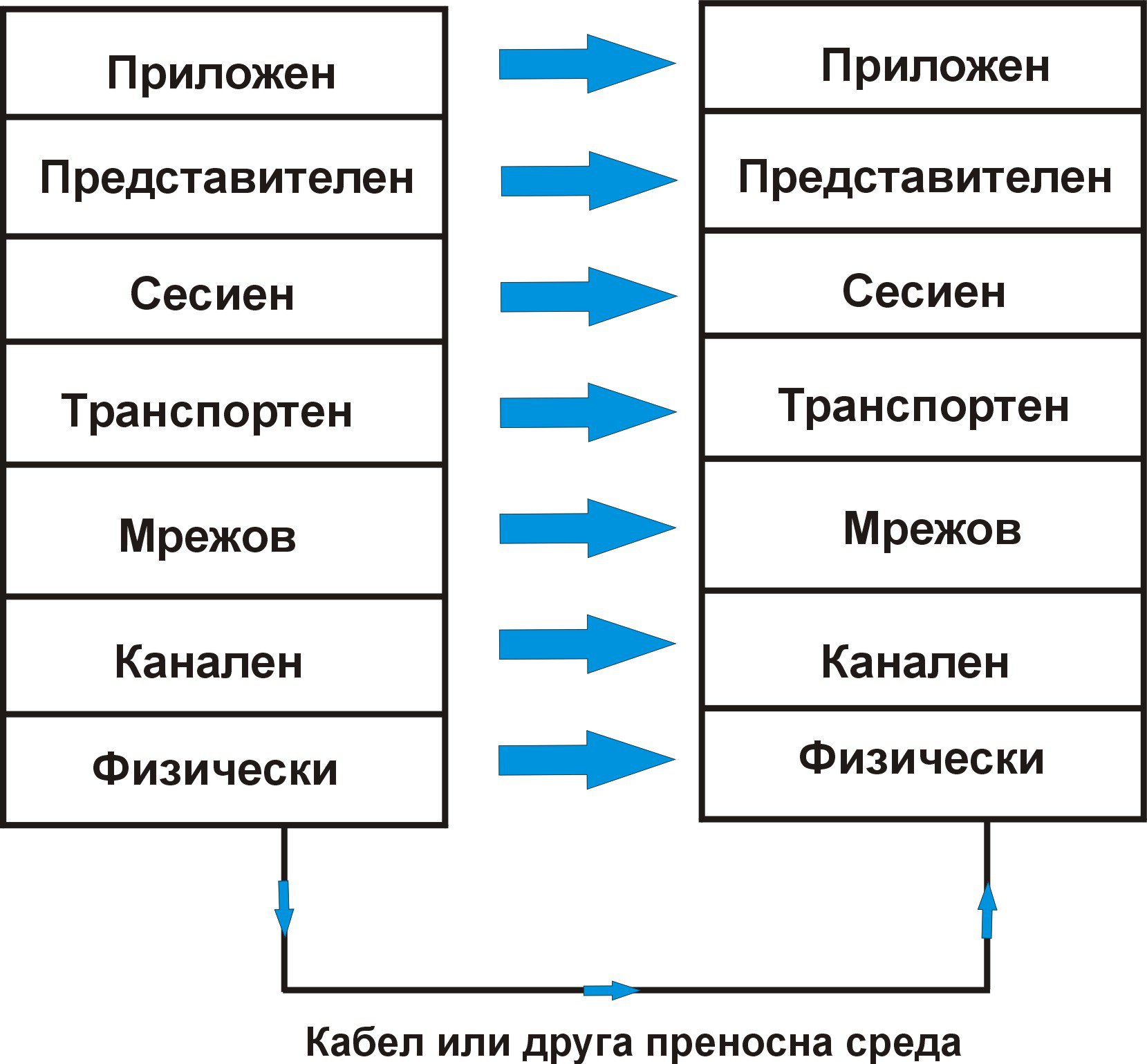

1.6.2 Моделът OSI

“Моделът на моделите" в света на мрежите е моделът Open System Intercomiec (OSI). На практика всяка книга за компютърни мрежи разглежда този модел, който е разработен от Международната организация за стандартизация (ISO).

На някои места може да срщнем моделът OSI означен като Open System Interconnect, вместо Interconnection. Но по-късно се наложи използването на Web сайта на ISO.

Модельт QSI е изграден от седем слоя, всеки от които представлява една стъпка в процеса на мрежовите комуникации.Седемте слоя на OSI модела са показани на таблицата по-долу :

Табл. 1.2.

|

Application |

Приложен |

|

Presentation |

Представителен |

|

Session |

Сесиен |

|

Transport |

Транспортен |

|

Network |

Мрежов |

|

Data link |

Канален |

|

Physical |

Физически |

Протоколите, които изграждат комплекта от протоколи (protocol suit), работят на различни слоеве. Всеки слой на OSI модела изпълнява конкретна задача в процеса на мрежовата комуникация и след това предава данните нагоре или надолу към следващия слой (в зависимост от това дали слоят функционира в предаващия или приемащия компютър). Тъй като данните се предават през слоевете, всеки слой добавя своя собствена информация под формата на хедъри, които биват добавяни пред оригиналните данни.

Процесът на мрежова комуникация работи по следния начин: от изпращащата страна дадено приложение създава данни, които трябва да бъдат предадени по мрежата. След това той ги предава на приложния слой от мрежовия компонент на операционната система.

Когато данните преминават през слоевете, те биват капсулирани или затваряни в рамките на по-голяма единица, тъй като всеки слой добавя хедърна информация. Когато данните достигнат приемащият компютър, процесът се извършва в обратния ред; информацията се предава нагоре през всеки слой и докато става това, капсулиращата информация постепенно бива премахвана, слой по слой, в ред, обратен на реда, в който е била добавяна.

Каналният слой (data link layer) в приемния край чете и снема хедъра, добавен от каналния слой на изпращащата страна. След това мрежовият слой на приемащата страна обработва информацията в хедъра, добавен от съответния слой изпращащия компютър, и т.н. Всъщност всеки слой комуникира със слоя, който носи същото име от другата страна.

Визуализация на процеса на комуникация:

Фиг. 1.11

Когато данните преминат целия си път през слоевете на приемащия компютър, цялата хедър информация бива премахната и данните се възстановяват в тяхната оригинална форма, т.е. както са създадени от приложната програма на изпращащия. В тази форма те се представят на прилолсението на приемника под формата на информация.

като физическият слой се означава като Слой 1.

Първото и най-важно нещо, което трябва да бъде разбрано за приложеният слой, е, че това не е потребителското приложение, създаващо съобщението. Този слой осигурява взаимодействие между приложната програма и мрежата. Протоколите, функциониращи в приложния слой, изпълняват функции като услуги за трансфер на файлове, достъп за печат и обмен на съобщения.

Протоколите, които функционират в приложния слой, са следните:

- File Transfer Protocol (FTP) - FTP се използва за трансфер на файлове между компютри, които не е задължително да работят под една и съща операционна система или платформа. Софтуерът на FTP сървъра се изпълнява на компютъра, който хоства файловете, а FTP клиентската програма се използва за свързване към, качване на или сваляне от сървъра. В повечето реализации на комплекта протоколи TCP/IP е включен FTP клиент, който работи от командния ред. Съществуват множество популярни графични FTP клиенти, като WSFTP, CuteFTP и FTP Voyager. Модерните версии на Web браузъри, като Microsoft Internet Explorer и Navigator/Communicator на Netscape, също включват вградени възможности за трансфер на файлове.

- Telnet - Telnet се използва за терминална емулация и за осъществяване на достъп до приложения и файлове на друг компютър. За разлика от FTP, той не може да бъде използван за копиране на файлове от един компютър на друг, а само за тяхното четене или изпълнение от отдалечения хост. Telnet софтуерът включва сървърния Telnet софтуер, изпълняващ се на отдалечения компютър, до който се осъществява достъп и Telnet клиента, който се изпълнява на осъществяващия достъпа компютър.

- Simple Mail Transfer Protocol (SMTP)V SMTP е независим от производителя, прост ASCII протокол, използван за изпращане на електронна поща по Интернет. Много популярни програми за e-mail използват SMTP за изпращане на поща; за сваляне се използва и протоколът Post Office Protocol или протоколът Internet Message Access Protocol (IMAP).

- Simple Network Management Protocol (SNMP)-)SNMP събира информация за мрежата. SNMP може да бъде използван с различни платформи и операционни системи. Често той се приема за TCP/IP протокол, но може да бъде изпълняван и върху Internet Packet Exchange (IPX) и OSI. Протоколът SNMP използва база с управляваща информация (Management Information Base - MIB), представляваща база данни, която съдържа информация за работещ в мрежата компютър. SNMP има две части: агентски софтуер, който се изпълнява на наблюдавания компютър, и управленски софтуер, изпълняващ се на компютъра, който провежда наблюдението. Това са само няколко от протоколите на приложния слой.

He трябва да бъркаме самите приложни програми с протоколите със същото име, на които са базирани програмите. Например съществуват разнообразни приложни програми, наречени FTP клиенти (например FTP Voyager, FTP Explorer, Fetch за Macintosh и GREED за Linux), предоставяни от различни производители. Тези програми използват протокола FTP за трансфер на файлове, но приложенията включват също и възможности като графични интерфейси (които се различават между различните реализации) или допълнителни функции, като например машини за търсене на файлове.

Протоколът от приложния слой приема данните от потребителското приложение и ги предава надолу в стека към представителния слой. Както подсказва ,името, този слой изпълнява действията, свързани с пакетирането или представянето на данните. Тези действия са следните:

• Компресиране на данни - Представлява редуциране на размера на данните с цел способстване на по-бързото им предаване по мрежата. Различните типове данни могат да бъдат компресирани в различна степен.

• Криптиране на данни - Представлява преобразуване на данните в кодирана форма, която не може да бъде прочетена от неоторизирани лица.

• Транслация на протоколи - Конвертиране на данните от един протокол в друг с цел осъществяване на техния трансфер между разнородни платформи или операционни системи.

Представителният слой на приемащия компютър отговаря за декомпресирането и всички други транслации на данни в разбираем за приложението формат и тяхното представяне на приложния слой.

В представителния слой работят много шлюзове (gateways). Шлюзът предетавлява устройство или софтуер, което служи като точка на свързване между две различни мрежи. Популярните шлюзове са следните:

• Gateway Services for Netware (GSNW) - Този софтуер е включен в операционните системи Windows NT и Windows 2000 Server, за да даде възможност на клиентите на сървъра да осъществяват достъп до файлове на Novell Netware сървър. Софтуерът извършва транслиране между протокола Server Message Block (SMB), използван в софтуера на Microsoft, и протокола Netware Core Protocol (NCP), който е протоколът за поделяне на файлове, използван от Netware.

• E-mail шлюз - Това е тип софтуер, транслиращ съобщения от разнородни несъвместими e-mail системи в общоприет Интернет формат, какъвто е SMTP. Това ви позволява да изпращате електронни съобщения от компютър Macintosh, използващ клиента за електронна поща Eudora, до получател, използващ например Lotus Notes в NetWare мрежа. Независимо от разликата в системите за електронна поща, съобщението преминава успешно и може да бъде прочетено.

• Systems Network Architecture (SNA) шлюз - SNA представлява собствена архитектура на IBM, която се използва в мейнфрейм компютърни системи като AS/400. Софтуерът на SNA шлюза позволява на PC компютри от локална мрежа да осъществяват достъп до файлове и приложения на мейнфрейм компютър от своите десктопи.

Следващият слой по пътя надолу в стека в OSI модела е сесийният слой. Протоколите, които работят в този слой, отговарят за изграждането на директна сесия между изпращащия и приемащия компютър. Сесийният слой установява и прекратява диалозите приложение-приложение. Той осигурява също така нареченото поставяне на контролни точки (check pointing) за синхронизиране на потока от данни за приложенията. Това включва поставяне на маркери в потока от данни. При пропадане на комуникацията трябва да бъдат предадени отново само данните с най-скорошен маркер (контролна точка).

Друга функция на сесийния слой е да контролира дали предаването се изпраща като полудуплекс или като пълен дуплекс. Пълният дуплекс представлява двупосочнакомуникация, при която и двете страни могат да изпращат и приемат едновременно дуплексът също е двупосочен, но в даден момент сигналите могат да протичат само в една посока.

Сесията в пълен дуплекс работи до известна степен подобно на разговор по обикновен аналогов телефон. И двете страни могат да говорят едновременно, и докато говорите, можете да чувате гласа на другия човек. Полудуплексът прилича повече на разговор по двуканална радиостанция. Когато включите микрофона, за да предавате, няма да можете да чувате нищо, казано от другото лице,с което говорите. Предаването може да преминава във всяка от двете посоки, но не и в двете едновременно.

Еднопосочната комуникация, в която сигналът може да върви само по един

път и никога не може да се обърне в другата посока, се означава като симплекс. УКВ радиопредаванията и телевизионните предавания представляват симплек-сни предавания. Но въвеждането на технологии като „интерактивната телевизия" изисква двупосочни комуникации, затова много кабелни компании модифицират своите инфраструктури, за да направят възможно двупосочното предаване на сигнали.

Сесийният слой отговаря за много неща, например за установяването на правила за обмен на данни между приложенията по време на сесията. Това донякъде наподобява работата на рефер или посредник, който гарантира, че и двете страни знаят правилата на играта и са съгласни да ги спазват - поне за времето на тази сесия.

Какво друго прави този работлив слой? Сесийният слой осигурява експедиране на данните, клас на услугата и докладване на проблемите в самия слой и в слоевете над него в мрежовия модел.

Протоколите от сесийния слой включват следното:

• Network Basic Input/Output System (NetBIOS) интерфейс - В сесиен режим NetBIOS позволява два компютъра да установяват връзка, позволява обработката на големи съобщения и осигурява откриване на грешки и тяхното коригиране. Също така този интерфейс освобождава приложението от необходимостта да е наясно с детайлите на мрежата.

• Windows Sockets (Winsock) интерфейс - Този интерфейс управлява входно/изходните заявки за Интернет приложения в среда на Windows. Winsock произлиза от интерфейса Berkeley UNIX sockets, който се използва за установяване на конекции със и обмен на данни между два програмни процеса в рамките на един и същ компютър или по мрежа. Сесийният слой може също да изпълнява функции на сигурността и преобразуване на имена.

Транспортният слой изпълнява няколко важни функции и е важен елемент в мрежовите комуникации. Основното предназначение на този слой е да осигури надежден контрол на грешките и потока при пряката комуникация. Протоколите от транспортния слой осъществяват структурирането на съобщенията.

Транспортният слой следи за такива неща, като валидността на пакетите с данни, реда на следване и управлението, както и за обработката на дублирани пакети. Транспортният слой на приемащия край може да изпраща обратно потвърждение до изпращащия компютър, за да съобщи на изпращача, че пакетът е пристигнал. Това става само ако транспортният слой използва връзково-ориентиран протокол за изпращане на съобщението.

Съществуват два типа протоколи, използвани от транспортния слой връзково-орйентиран (въстановяване на връзка) и безвръзково-ориентиран (без установяване на връзка). Други важни концепции на транспортния слой са преобразуването на имена и портовете и сокетите.

Връзково-ориентирани транспортни протоколи TCP е връзково-ориентиран протокол, който работи в транспортния слой като част от протоколния стек ТСР/IР. Връзково-ориентираните услуги изграждат връзка преди изпращането на данните и използват потвърждения за удостоверяване, че данните са пристигнали успешно до своето местоназначение.

Безвръзково-ориентираните протоколи работят подобно на обикновената пощенска услуга. Когато поставите марка на писмото и го изпратите по пощата, вие вярвате, че то ще стигне до местоназначението си, до което е адресирано, но не разполагате с механизъм, който да ви гарантира, че това е станало.

Безвръзково-ориентираните транспортни услуги се използват за изпращане на съобщения, които не са критично важни или които са къси и прости, и лесно могат да бъдат изпратени отново, ако бъдат изгубени. Например бродкастните съобщения, които се изпращат до всички компютри в една подмрежа, използват UDP.

Какво е предимството на безвръзково-ориентираните протоколи, при положение че те са по-малко надеждни? Предимството е тяхната скорост; простотата и малкото натоварване, които водят до по-висока производителност.

Друга задача на транспортния слой е преобразуването на имената на компютрите (хостовете) в логически мрежови адреси. Както TCP/IP, така и IPX/SPX (Internet Package Exchange/Sequenced Packet Exchange) задават логически имена на мрежовите компютри и използват зададените логически адреси за идентифициране на компютрите в мрежата.

Многозадачността в мрежовите приложения е предимство, което модерните операционни системи имат пред по-старите такива (например MS-DOS); многозадачността позволява на потребителя в даден момент да изпълнява повече от една мрежова програма. Например можете да използвате Web браузър за достъп до Web сайт и в същото време софтуерът за електронна поща да сваля вашите e-mail съобщения.

Транспортният слой включва механизъм за разделяне на вашата входяща поща и отговора на заявката от страна на вашия браузър, когато и двете пристигат на един и същ мрежов адрес. За да осъществят това разделяне, протоколите от транспортния слой, като TCP и UDP, използват портове.

Мрежовият слой е отговорен за доставяне на пакетите до техните местоназначения. Този слой управлява маршрутизирането (routing). Можете да сравните отговорностите на протоколите от мрежовия слой с тези на навигатор, който чертае курс от едно местоположение до друго, като избира най-ефикасния възможен път. Повечето протоколи за маршрутизация работят в мрежовия слой. Този слой също така управлява приоритетите на типовете данни, което осигурява някакво ниво на гаранция за достатъчно мрежови ресурси за приложения, изискващи висока пропускателна способност - например за видео на живо.

Layer 2 бе дефиниран като канален слой (data link layer) в оригиналните спецификации на OSI; но този слой беше разделен допълнително на два подслоя:

• Контрол за достъп до преносната среда (Media Access Control - MAC)

• Контрол на логическите връзки (Logical Link Control - LLC)

MAC под слоят обработва въпросите по физическото адресиране. Реално физическият адрес, който в една Ethernet или Token Ring мрежа представлява шестнадесетично число, постоянно записано в чипа на мрежовата интерфейсна карта (NIC), се нарича МАС адрес.

МАС адресът в Ethernet мрежа (понякога наричан с още едно име - Ethernet адрес) най-общо се записва като 12 шестнадесетични цифри, подредени по двойки, като всяка двойка е отделена с двоеточие.

Тези 12 цифри в шестнадесетична бройна система представят 48-битови двоични числа. Първите 3 байта съдържат кода на производителя, който се задава от Института на инженерите по електроника и електротехника (IEEE). Последните 3 байта се задават от производителя и идентифицират конкретната карта.

МАС адресът, или физическият адрес, се означава също като хардуерен адрес. Той се различава от логическите адреси по това, че не може да бъде променян. Логическият адрес се задава с помощта на софтуер и лесно може да бъде модифициран. И двата идентифицират местоположението на компютъра в мрежата. Представете си логическия адрес като адрес на улица, който може да бъде променен с декрет на градския съвет. МАС адресът наподобява координата на географска ширина или дължина, която винаги остава постоянна.

На теория никога не трябва да има две карти с едни и същи МАС адреси. Но на практика производителите допускат грешки, като създават карти с дублиращи се адреси. Освен това някои производители започнаха да рециклират своите номера. Дублираните МАС адреси предизвикват проблеми, ако две карти с един и същ адрес се намират в една и съща мрежа, подобно на наличието на две къщи на една и съща улица с един и същ номер. Пощенската служба не знае къде да достави пощата.

Ако две мрежови интерфейсни карти в мрежата имат един и същ адрес, вие трябва да замените една от картите или да промените адреса на една от тях. Някои производители предоставят софтуер, който прави възможно това с помощта на препрограмиране на чипа на мрежовата карта.

Методът за контрол на достъпа до преносната среда разпределя достъпа на компютрите до мрежата. Контролът на достъпа до преносната среда се извършва в МАС подслоя.

В LLC подслоя се дефинира логическата топология на мрежата. Логическата топология може да не е същата като физическата.

Този подслой отговаря също за осигуряване на връзка или интерфейс между МАС подслоя, който следва след него, и мрежовия слой над него.

Накрая стигаме до Слой 1 - физическия слой. Това е мястото, където данните и хедърите, добавени от другите по-горни слоеве, биват транслирани в сигнали, които могат да бъдат предавани и прехвърляни в кабела, за да започнат пътуването си по мрежата (или в случай на безжична преносна среда, изпращани като радиовълни или по други начини). Протоколите от физическия слой превръщат всички тези 0-ли и 1-ци в електрически импулси или светлинни импулси.

Физическият слой се занимава с проблемите, свързани с предаването на сигнали,а именно:

• Аналогово или цифрово предаване на сигнали

• Теснолентова или широколентова технология на предаване

• Асинхронно или синхронно предаване

• Мултиплексиране.

Друг проблем, решаван от физическия слой, е мрежовата топология. Във физическия слой това се отнася за физическото разположение на мрежата, за разлика от логическата топология, която се определя в каналния слой.

Устройствата от физическия слой са тези, които осъществяват основното предаване на сигнали. Мрежовите интерфейсни карти работят във физическия слой както повторителите и хъбовете. Тези хъбове са хъб за мрежа Token Ring, който се означава като устройство за множествен достъп (MSAU), и пасивните, активните и интелигентните хъбове. Тук не влизат комутиращите хъбове, които действат в каналния слой. Мрежови интерфейсни карти (NIC)

Мрежовата интерфейсна карта (NIC) е основен компонент, който най-общо се използва за изграждане на комуникация между компютри. Казвам „най-общо", защото има ситуации, при които даден компютър може да участва в мрежа и без NIC. Такива случаи са отдалеченият достъп (remote access), в който се използват модем и телефонни линии за свързване към мрежата, и простата връзка между два компютъра с помощта на специален сериен кабел, наречен нулев модем. Мрежовите карти отговорят за подготвяне на данните, които трябва да бъдат предадени по мрежовата преносна среда.

Мрежовите интерфейсни карти се разпространяват в множество различни типове и избирането на правилната карта може да бъде предизвикателство. Когато избирате, трябва да се съобразите със следното:

• Архитектура на мрежата - Картата трябва да бъде предназначена за работа с архитектурата, която използвате във вашата мрежа. Например една Token Ring карта не може да работи в Ethernet мрежа.

• Тип на преносната среда (медията) - Ethernet мрежите могат да използват тънък коаксиален кабел, кабел с усукана двойка и дори кабел с оптично влакно. Вашата карта трябва да има правилен тип конектор, за да може да бъде свързана към преносната среда на вашата мрежа. (Ако имате безжична конекция, картата трябва да бъде предназначена за съответния тип безжична комуникация - инфрачервена, лазерна или радио.)

• Архитектура на шината - Картата трябва да бъде предназначена за работа с архитектурата, използвана на вашия компютър. Трябва да имате съответния тип шина и интерфейс от тип PCI, ISA или PC card, за да може картата да работи в компютъра. Също така е възможно, а често и желателно, да си купите комбинирана карта, която има конектори за два или дори три типа Ethernet кабели. Това е особено удобно, ако очаквате ъпгрейд на вашата ethernet мрежа например към UTP.

• Скорост - Ethernet мрежа, работеща по кабел Cat 5 с неекранирана усукана двойка, може да бъде пусната на скорости 10 Mbps или 100 Mbps. Token Ring мрежа, използваща IBM кабел, може да бъде пусната на 4 Mbps или на 16 Mbps. Трябва да поддържате съответствие между скоростта на картата и останалите мрежови компоненти. Ethernet картите с конектори за UTP се разпространяват във версии със скорости 10 Mbps, 100 Mbps и 10/100 Mbps. Макар и по-скъп, вариантът 10/100 Mbps има очевидни предимства. Обърнете внимание, че ако вашият хъб поддържа 100 Mbps, с него можете да използвате карти на 100 Mbps или на 10/100 Mbps, но картата с 10 Mbps няма да работи.

Приемопредавателят (трансивърът) се наричан така, защото е устройство, което предава и приема. Мрежата 10Base5 (thicknet) използва външен приемопредавател, представляващ устройство, свързано към мрежовата интерфейсна карта чрез AUI конектор (наричан също DIX конектор). AUI конекторът, който е от 15-изводен DIN тип, позволява конвертирането на различните типове преносни среди чрез свързване на външния приемопредавател за желания тип кабел.

Всички мрежови карти използват приемопредавател, който се вгражда в картите, предназначени за използване в мрежи 10Base2, 10BaseT или 100BaseT.

Повторителят свързва две дължини (два сегмента) на мрежовия кабел и усилва сигнала, предавайки го от първия към втория кабелен сегмент. Повторителят ви позволява да увеличите дължината на мрежовия кабел повече, отколкото е възможно по друг начин, като решите проблема със затихването (загубата на сигнала), което възниква при увеличаване на разстоянието.

Повторителите не филтрират сигналите.Те предават както данните, така и шума. Ето защо могат да бъдат използвани само ограничен брой повторители в противен случай възникват проблеми в комуникацията. Използването на повторители в мрежа с коаксиален кабел се установява с помощта на правилото 5-4-3.

Хъбовете, или така наречените концентраторщ служат като точка на централна точка на свързване. Повечето хъбове реално представляват множествени повторители. Докато един повторител обикновено има само два порта, хъбът най-общо има от четири до двадесет и повече порта. Хъбовете се използват най-масово в мрежите Ethernet, 10BaseT или 100BaseT, макара че има и други мрежови архитектури, които ги използват.

Хъбовете се разпространяват в три основни типа:

• Пасивни - Пасивният хъб служи само като точка за физическо свързване. Той не се нуждае от електрическо захранване, защото той не усилва и не изчиства сигнала, а просто го препредава. Днес пасивните хъбове не са много разпространени.

• Активни - Активният хъб трябва да бъде включен към електрическо захранване, защото използва енергия за усилване на входния сигнал, преди да го предаде обратно до другите портове. Активният хъб е многопортов повторител и е най-често срещания тип хъб. Обърнете внимание, че всички Ethernet хъбове изискват електрическо захранване и поради това се класифицират като активни хъбове.

• Интелигентни или „smart" - Тези устройства функционират като активни хъбове, но включват също микропроцесорен чип и диагностични възможности. Те са по-скъпи от активните хъбове (без допълнителни възможности), но могат да бъдат полезни в ситуации на отстраняване на

неизправности.

Друго специално устройство, което често се означава като Token Ring хъб, реално е устройството за множествен достъп - MSAU. Уникалната възможност на MSAU е логическата кръгова топология, която то създава благодарение на връзките вътре в самото устройство. Няколко MSAU устройства могат да бъдат свързани за осигуряване на непрекъснат кръгов път, по който да пътува сигнлът.

1.6.3. Моделът DoD

Макар че OSI моделът е най-популярен, той не е единственият, нито първият модел за изграждане на мрежи. Факт е, че моделът на Министерството на отбраната на САЩ (Department of Defense - DoD) - понякога означаван като TCP/IP модел - беше разработен около десет години по-рано от OSI модела, през 70-те години на миналия век.

Моделът на DoD беше разработен в сътрудничество със самия TCP/IP - част от проекта ARPAnet. Той е по-прост модел, състоящ се само от четири слоя, които могат да бъдат приблизително асоциирани със седемте слоя на OSI модела.

Функцията на всеки слой е следната:

• Слой приложение/процес (application/process layer) - Най-горният слой на модела DoD, който обхваща функциите на трите най-горни слоя на OSI модела: приложен, представителен и сесиен. В текстовете, отнасящи се за TCP/IP, може да прочетете, че криптирането на данните и контролът на диалога се осъществяват в приложния слой. Ако запомните, че това не означава приложния слой на OSI модела, ще избегнете объркването.

• Слой хост до хост (транспортен слой) (host to host (transport) layer) -

В някои източници слоят хост до хост се означава като транспортен слой, дори в четирислойни диаграми на DoD, и съответства на транспортния слой от OSI модела. Тук функционират TCP, UDP и DNS.

• Слой интермрежа (internetworking layer) - Този слой съответства много близко на мрежовия слой на OSL Той се занимава с маршрутизация, базирана на логически адреси. Протоколът Address Resolution Protocol (ARP) транслира логическите адреси в МАС адреси. Тази транслация е необходима, защото по-долните слоеве могат да обработват само МАС адресите.

• Слой мрежов интерфейс (network interface layer) - Слоят мрежов интерфейс съответства на двата слоя - канален и физически - от референт-ния модел OSL В този слой работят стандартните Ethernet и Token Ring протоколи от каналния слой и физическия слой.

Една от целите на ISO при разработката на OSI модела беше по-конкретно да дефинира мрежовите функции, определени от DoD модела при създаване на TCP/IP. Но TCP/IP протоколите бяха проектирани по DoD модела, а не по OSI модела.

1.6.4. Мрежови стандарти и спецификации

Моделите не са единствените стандарти и спецификации, по които се разработват мрежови компоненти. Множество организации за стандартизация публикуват спецификации за свързан с мрежите хардуер и софтуер. Разбира се, тези спецификации не са закон. Организациите по стандартизация не са правителствени институции и не могат да налагат задължително съответствие към дадени стандарти. Производителят е свободен да се отклонява от стандартите толкова, колкото желае, но не е в негов интерес да прави това. Нестандартни продукти, които работят само с други продукти, произведени от същия производител, по принцип са непопулярни. В ранните дни на компютърните мрежи производителите безнаказано създаваха такива продукти, но днешната мрежова индустрия изисква съвместимост.

1.6.5. Защо трябва да се спазват стандарти?

ISO дефинира стандартите като „документирани споразумения, съдържащи технически спецификации или други точни критерии, които трябва да бъдат използвани задължително като правила, указания или дефиниции на характеристики, за да гарантират, че дадени материали, продукти, процеси и услуги отговарят на целта, за която са предназначени".

Пазарът, както разбрахте, е една от причините производителите да спазват стандартите, но има и други предимства. Например стандартите осигуряват указания, които улесняват проектирането и производството на продукти, а от гледна точка на потребителя стандартизацията осигурява надеждност на продуктите и услугите.

1.6.6. Организации за стандартизация

ISO съществува от дълго време и е добре позната организация за стандартизация, но тя не е единствената организация, която осигурява стандартизирани спецификации за компютърни и мрежови компоненти. Някои от главните международни организации за стандартизация са следните, разгледани в следващите секции по азбучен ред:

• ISO

• IEC

• ITU

• IETF

• IEEE

ISO е световна федерация на националните организации по стандартизация с по един представител от всичките 100 различни страни. Тя е формирана през 1947 г. с цел разработване на международни стандарти в различни сфери. Един от стандартите на ISO, който много хора са виждали през годините, е ISO номерът на кутийката на фотографските филми, който показва скоростта на филма. Международните буквени кодове на страните са друг пример на работата на ISO.

ISO работи в партньорство с други организации, като International Electrotechni-cal Commission (IEC), World Trade Commission (WTO) и International Telecommunications Union (ITU).

IEC съществува дълго преди ISO, още от 1906 г., но е по-специализирана. Докато ISO създава стандарти от всички видове, целта на IEC е създаването и установяването на стандарти в областта на електро и електронния инженеринг. IEC е изградена от 47 национални комитета и през 1967 г. влезе в споразумение за съвместна работа с ISO по разработката на стандарти и спецификации.

ITU е друга международна организация, усилията на която са съсредоточени върху спонсорирането на събития, публикуването на документи и установяването на стандарти за продукти и услуги, свързани с телекомуникациите.

Internet Engineering Task Force (IETF) е част от Internet Architecture Board (lAB), който от своя страна е техническа консултативна група, принадлежаща на Internet Society (ISOC). IETF е разделена на две работни групи, всяка от които решава различен проблем, свързан с изграждането на Интернет стандарти. Членството в нея е отворено; всяка заинтересована страна може да се присъедини към тази организация.

Основната задача на групите на IETF включва разработката и издаването на Интернет проекти (Internet Drafts), прерастващи в официални документи (Request For Comments - IRFC), които от своя страна преминават през установен процес на одобрение, за да се превърнат в Интернет стандарти.

В качеството си на професионалисти по мрежи може да срещнете препратки към „RFC [номер]" за повече информация по характеристиките на определени мрежови услуги и протоколи. Тези услуги и протоколи включват такива елементи, като:

• Реализация на услугата Domain Name System (DNS)

• Разширения на TCP/IP

• Спецификации за софтуер от типа Network Address Translation (NAT)

Макар че много RFC документи произлизат от IETF, всяка заинтересована страна може да подава предложения за RFC. Не всички RFC документи описват стандарти, но ако даден документ е предназначен за стандарт, той преминава през три фази:

• Proposed Standard - предложен стандарт

• Draft Standard - пробен (проектен) стандарт

• Internet Standard - Интернет стандарт

Има дори RFC номер 2226 - „Инструкции за автори", който съдържа информация за начина на написване и форматиране на проект. След като бъде изпратен, групата Internet Engineering Steering Group (IESG), която е част от IETF, разглежда документа. След обсъждането, ако проектът бъде одобрен, той се редактира и публикува. Редакторът на RFC, назначен от Internet Society, поддържа и публикува главен списък на RFC документите. Той отговаря също за окончателното редактиране на документите. Следва преглед от техническите експерти или така наречената група „task force", по време на който RFC се класифицира в една от следните категории:

• Required Status (изискван статут) - Задължителен

• Recommended Status (препоръчителен статут) - Препоръчителен

• Elective Status (незадължителен статут) - Може да бъде реализиран, но реализацията не е задължителна

•Limited Use Status (статут на ограничено използване) - Не е предназначен за масова реализация .

• Not Recommended Status (непрепоръчван статут) - Не се препоръчва реализация

IEEE (наричан на английски „Ай-трипъл И" от членовете на индустрията) осигурява обмена на информация и разработва стандарти и спецификации за по-ниско ниво на мрежовите технологии (това на физическия и каналния слой).

От особен интерес за професионалистите по мрежи представляват спецификациите на проекта IEEE 802. Името е базирано на датата на заседанието на комитета. 80 означава годината (1980), а 2 означава месеца (февруари). Протоколите от физическия и каналния слой, за които комитетът установява стандартите 802, са следните:

• 802.1 - Въведение в стандартите: LAN и MAN мениджмънт, мостове, които действат в МАС подслоя и алгоритъмът STA (Spanning-Tree Algorithm), който предотвратява комуникационни проблеми, наречени, междумостово зациклят {bridge looping).

• 802.2 - Logical Link Control (LLC): Тези спецификации бяха предназначени за недопускане на затрупване на приемниците от изпращащите. Този стандарт се грижи за разделянето на каналния OSI слой на два подслоя, при което слоят LLC осигурява интерфейс между МАС подслоя и мрежовия слой.

• 802.3 - CSMA/CD: Тази спецификация установява правилата за работа на Ethernet мрежи, използващи метода на множествен достъп с разпознаване на носещата (честота) и откриване на колизии (CSMA/CD), и установяват стандарти за формата на Ethernet фреймовете (пакетите). Първоначално стандартът бе дефиниран като мрежа с линейно-шинна топология, използваща коаксиален кабел, но след това бе обновен за включване на 10BaseT мрежи (топология звезда).

•802.4 - Token Bus: Задава стандарти за мрежи, реализиращи физическа и логическа шинна топология, която използва 75-омов CATV коаксиален или оптичен кабел и метод за достъп с предаване на маркер.

•802.5 - Token Ring: Тази спецификация задава физическия стандарт и метод за достъп до преносната среда за мрежа с физическа топология звезда и логически кръг, която може да използва кабел с екранирана или неекранирана усукана двойка и метод на достъп с предаване на маркер. Този стандарт беше разработен на базата на технологията Token Ring на IBM.

•802.6 - MAN: Задава стандарти за мрежи, които са по-големи от локалните мрежи и по-малки от глобалните мрежи.

•802.7 - Broadband: Установява правилата за изграждане на мрежи с технологии за широколентово предаване, например CATV, използващи Frequency Division Multiplexing (FDM) за изпращане на различни сигнали на отделни честоти по един и същ кабел.

• 802.8 - Fiber Optics: Осигурява спецификации за мрежи, използващи оптични кабели - например Fiber Distributed Data Interface (FDDI).

• 802.9 - Integrated Voice and Data: Понякога наричан само „integrated

services" (вградени услуги), този стандарт установява правилата за предаване на глас и данни по ISDN.

• 802.10 - LAN Security: Тези спецификации имат отношение към изграждането на виртуални частни мрежи (VPN) - начин за изграждане на сигурна връзка към частна мрежа по обществения Интернет.

• 802.11 - Wireless: Дава указания за реализиране на безжични (безкабел-ни) LAN технологии.

• 802.12 - 100 VG AnyLAN: Този стандарт се отнася за метода на достъп с приоритет по заявка, разработен от Hewlett Packard с цел комбиниране на предимствата на Ethernet, Token Ring и ATM технологиите в едно високоскоростно решение за локални мрежи.

1.7. TCP/IP

Съвремените мрежови приложения изискват доста сложен подход за пренос на данни от една машина на друга. Ако управляевате Linux машина с много потребители, всеки от които може да поиска да се свърже по едно и също време с отдаличен хост от мрежата, трябва да намерите начин потребителите да си споделят връзката към мрежата, без да си пречат един на друг. Подходът използван от повечето съвременни мрежови протоколи, се нарича комутиране на пакети (packet swishing). Пакетът представлява малък къс данни, които се предаава от една машина на друга по мрежата. Комутирането настъпва, когато дейтаграмата (datagram) се пренася по брънките в мрежата. Мрежите с комутиране на пакети споделят обща мрежова връзка с много потребители, като последователно изпращат пакети от един потребител към друг през въпросната връзка. Решението използвано от Unix, а в последствие и от много не-Unix системи, се нарича TCP/IP.

Корените на TCP/IP могат дабъдат проследени до изследователски проект, финансиран от Advanced Research Project Agency(DARPA) на американското министерство на отбраната през 1969 г. ARPANET е била експериментална мрежа, която е влязла в употреба през 1975 г. , след като е доказала своята ефективност. През 1983 г., новият комплект от протоколи TCP/IP е бил приет като стандарт и всички хостове от мрежата е трябвало задължително да го използват.

1.8. Ethernet

Най-често срещаният LAN хардуер се нарича Ethernet. В неговата най-проста форма той се състои от един кабел, към който се свързват хостове посредствовом конектори, тапи или приемно-предавтелни устройства. Простите Ethernet мрежи са отнсосително евтини за инсталиране, което, в комбинация със скоростта на пренос от 10, 100, 1000, а сега дори 10 000мегабита в секунда (Mbps), е причина за голямата им популярност.

Ethernet мрежите са най-различни: “дебели”, “тънки” и с усукана двойка. По-старите видове Ethernet, които използват тънък и дебел Ethernet кабел, вече се намират рядко и се различават по диаметъра на използваният коаксиален кабел и начина, по които се свързват хостовете по него. “Тънкият” Ethernet използва Т-образен “BNC” конектор, които прекъсва кабела на определени места и се завинтва в накрайник от задната старна на компютъра. При “дебелият” Ethernet трябва да се пробие малка дупка в кабела, където да се закачи към приемно-предавателно устройство посредством “вампирска тапа. След това към приемно-предавателното устройство могат да се закачат един или повече хостове. Тънките и дебелите Ethernet кабели могат да бъдат опъвани съответно до 200 и 500 метра и понякога се наричат 10-base2 и 10-base5. “base” идва от “baseband modulation” и казано на прост език означява, че данните се подават директно към кабела без никакъв модем. Цифрите в началото указват мегабайтите в секунда, а числото в края показва максималната дължина на кабела в стотици метри. Усуканата двойка използва кабел, съставен от две двойки медни проводници, и обикновенно изисква използването на допълнителен хардуер, наречен активен концентратор, или хъб (hub). Усуканата двойка се нарича още 10-base T, като Т означява означява усукана двойка. Стомегабитовата версия е известна като 100-baseT, а 1000 Mbps се нарича 1000-baseT или гигабайтова.

За да добавим хост към инсталацията с тънък Ethernet кабел, работата на мрежата трябва да бъде прекъсната поне за няколко минути, тъй като кабелът трябва да бъде срязън и да се добави конектор. Макар и добавянето на хост към системата с дебел Ethernet кабел да е малко сложно, то обикновенно не води до спиране на мрежата. Ethernet с усукана двойка е още по- прост. Той използва устройство, наречено концентратор или комутатор (още суич) което служи като точка на свързване. Добавянето и премахването на хостове към/от концентратор или суич става без абсолютно никакво прекъсване на работата на потребителите.

Мрежите с дебел или тънък Ethernet вече се срещат по-рядко, тъй като бяха изместени почти изцяло от усуканата двойка. Това решение се превърна в нещо като стандарт благодарение на ниските цени на мрежовите карти и кабелите.

Безжичните локални мрежи също са много популярни. Те са базирани на спецификацията 802.11a/b/g и предоставят Ethernet чрез рaдио вълни. Предлагайки подомна функционалност на кабелите му еквиваленти, безжичният Ethernet беше подложен на атаки по редица въпроси за сигурността, по специално около криптирането. Ethernet работи като шинна система, в която хостовете могат да изпращат пакети с максимална големина от 1 500 на други хостове от същият Ethernet. Хостовете се адресират посредством 6-байтови адреси, записани твърдо във фърмуера на интерфейсната карта за Ethernet мрежа. Тези адреси обикновенно се записват като поредица от двуцифрени шеснадесетични числа, разделени с двоеточие.

Когато една станция изпрати кадър, той се изпраща до всички станции, но само станцията получател приема кадъра и го обработва. Ако две станции се опитат да изпратят в един и същи момент, настъпва колизия. Колизиите в Ethernet се установяват много бързо от електрониката на интерфейсните карти и се разширяват като две станции прекратяват изпращането, изчакват произволен интервал от време и опитват отново да изпратят.

Човек не иска работата му в мрежата да е ограничена до една Ethernet или една връзка за данни от тип точка до точка. В идеялният случай, човек иска да си комуникира с даден хост, независимо от типа мрежа, която физически е свързан. При големи инсталации обикновенно има редица отделни мрежи, които трябва да бъдат свързани по някакъв начин. Примерно една катедра по математика може да работи с две Ethernet мрежи: една с бързи машини за преподавателите и асистентите и друга с бавни машини за студентите.

Тази връзка се осъществява от посветен хост, наречен шлюз (gateway), който обработва входящите и изходящите пакети, като ги копира между двете Ethernet мрежи и оптичния FDDI кабел. Ако например, някой от математическата катедра иска да достигне до quark от локалната мрежа на катедрат по информатика от машина с Linux, мрежовият софтуер няма да изпрати пакети директно към quark, тъй като той не е от същата Ethernet мрежа. Поради това той трябва да разчита на шлюза, който служи за ретранслатор. След това шлюзът (наречен sophus) препраща тези пакети към еквивалентния шлюз niels от факултета по информатика, използвайки опорната мрежа, а niels ги доставя до търсената машина.

Тази схема на насочване на данните към отдалечен хост се нарича маршрутизиране, а в този контекст, пакетите често се наричат дейтаграми. За да се улеснят нещата, обмяната на дейтаграми се управлява от един протокол, който не зависи от използвания хардуер: IP, или Internet Protocol (Интернет протокол). Основната полза от IP е, че той кара различните физически мрежи да изглеждат като една еднородна мрежа. Оттам идва и терминът „интермрежа", а резултатът се нарича интернет (от internetwork). Има разлика между „една интернет мрежа" и „Мрежата Интернет". Второто е официалното име на една определена глобална интернет мрежа.

IP, разбира се, също изисква схема за адресиране, която да не зависи от хардуера. Това се постига като на всеки хост се присвои уникален 32-битов номер, наречен „IР адрес''. IP адресът обикновено се изписва като четири десетични числа, по едно за всяка 8-битова част, разделени с точки. Този формат се нарича още точково десетично представяне, а понякога и четворно точково представяне. Все по-често се използва и името IPv4 (от Internet Protocol, версия 4), тъй като новият стандарт IPv6 предлага много по-гъвкаво адресиране, както и други по-съвременни възможности. Както забелязвате, вече имаме три различни вида адреси: първо е името на хоста, например quark, след това идва IP адресът, и накрая - хардуерният адрес, например 6-байтовия Ethernet адрес.

1.9. Сигурност

Добрата сигурност е добро системно администриране. Сигурноста е фундаментална част от работата на един надежден мрежов сървър. Несъмнено нашият сървър ще бъде атакуван и подлаган на риск от различни хора в мрежата. Нашата задача е да намалим броя на успешните атаки, да ограничим количеството на причинените повреди и бързо да въстановим системата от атаката. Освен сигурноста на мрежата изисква се и физическа сигурност за защита на хардуера на сървара и недопускане на неоторизиран достъп до системната конзола.

1.9.1. Заплахите